网络与信息安全软件开发 守护数字世界的基石

在数字化浪潮席卷全球的今天,网络与信息安全已不再是一个遥远的技术话题,而是关系到每个人、每个组织乃至国家安全的重要基石。网络与信息安全软件开发,作为构建这一基石的核心力量,其重要性日益凸显。掌握相关的核心知识,对于开发者、企业乃至普通用户而言,都至关重要。

一、 安全开发的生命周期(SDLC)

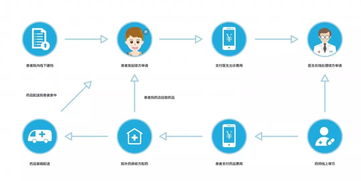

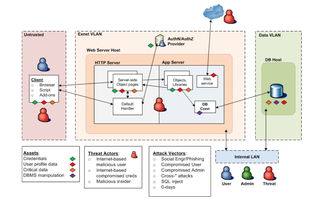

传统的软件开发往往侧重于功能实现与性能优化,而安全软件开发则将“安全”贯穿于整个生命周期——从需求分析、设计、编码、测试到部署和维护。这意味着,安全不是最后一道补丁,而是从最初构思时就必须融入的基因。开发者需要具备威胁建模的能力,在设计阶段就预判可能遭受的攻击路径(如注入攻击、跨站脚本等),并设计相应的防护机制。

二、 核心安全原则与编码实践

- 最小权限原则:任何程序、进程或用户只应拥有完成其任务所必需的最小权限。这能有效限制漏洞被利用后的破坏范围。

- 纵深防御:不依赖单一安全措施,而是在网络、主机、应用程序、数据等多个层面部署互补的安全控制,层层设防。

- 输入验证与净化:对所有外部输入(用户输入、API调用、文件内容等)进行严格验证、过滤和编码,这是防止SQL注入、命令注入等攻击的第一道也是最重要的防线。

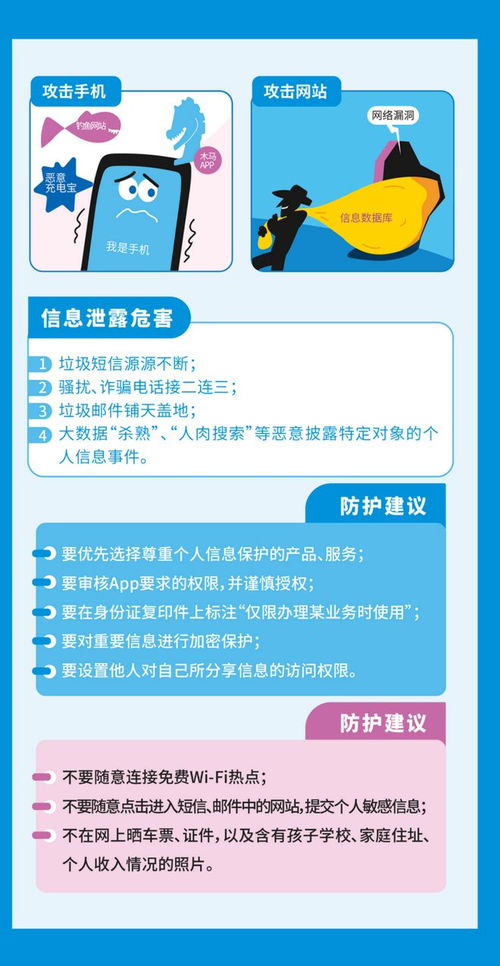

- 安全的数据处理:对敏感数据(如密码、个人身份信息)进行加密存储和传输,使用强加密算法(如AES)和安全的哈希算法(如bcrypt、Argon2用于密码),并避免硬编码密钥。

- 错误与异常处理:确保应用程序不会因错误或异常而泄露敏感信息(如堆栈跟踪、数据库结构)。应向用户返回通用的错误信息,而将详细日志记录在安全的服务器端。

三、 常见漏洞与防护(以OWASP Top 10为指引)

开发者应熟悉如OWASP(开放Web应用程序安全项目)发布的十大Web应用安全风险,并针对性防护:

- 注入漏洞:使用参数化查询或ORM框架来避免SQL注入。

- 失效的身份认证:实施强密码策略、多因素认证(MFA)、安全的会话管理和防暴力破解机制。

- 敏感数据泄露:对静态数据和传输中的数据加密,禁用不安全的旧协议(如SSL、早期TLS)。

- XML外部实体(XXE):禁用XML文档中的外部实体解析。

- 失效的访问控制:严格实施身份验证和授权检查,避免通过修改URL或参数就能越权访问。

- 安全配置错误:使用最小化的安全强化配置,及时更新和修补系统、框架及所有组件。

- 跨站脚本(XSS):对输出到HTML页面的数据进行恰当的编码或转义。

- 不安全的反序列化:避免接受来自不可信来源的序列化对象,或使用严格的类型约束。

- 使用含有已知漏洞的组件:持续使用工具(如SCA软件成分分析)盘点并更新第三方库、框架,避免使用存在公开高危漏洞的版本。

- 不足的日志记录和监控:建立完整的审计日志,监控异常行为,确保能及时检测和响应攻击。

四、 工具与技术的运用

- 静态应用程序安全测试(SAST):在代码编写阶段分析源代码,查找安全漏洞。

- 动态应用程序安全测试(DAST):在应用程序运行时模拟外部攻击进行测试。

- 交互式应用程序安全测试(IAST):结合SAST和DAST的优点,在测试运行时从内部监控应用。

- 依赖项扫描:自动化检查项目中使用的第三方库是否存在已知漏洞。

- 模糊测试:向程序输入大量随机或半随机的畸形数据,以发现潜在的崩溃或漏洞。

五、 安全文化与持续学习

最坚固的安全防线是“人”。组织需要培养全员的安全意识,对开发团队进行持续的安全培训。开发者自身也应保持学习,跟进最新的攻击手法(如供应链攻击、零日漏洞利用)和防御技术(如零信任架构、运行时应用自保护)。参与安全社区,阅读CVE(通用漏洞披露)公告和安全研究报告,是提升能力的有效途径。

网络与信息安全软件开发是一项充满挑战但又极其重要的使命。它要求开发者不仅是功能构建者,更是系统安全的捍卫者。将安全思维内化,遵循安全实践,利用先进工具,并融入持续学习的安全文化,我们才能共同构筑起更稳固、可信的数字世界。记住,安全的代码,是送给用户和自己最好的礼物。

如若转载,请注明出处:http://www.czaxlo.com/product/45.html

更新时间:2026-02-24 08:29:16